안녕하세요. 오늘은 html injection 마지막인 stored (blog) 포스팅을 해보도록하겠습니다.

HTML Injection - Stored(Blog) low(하)단계

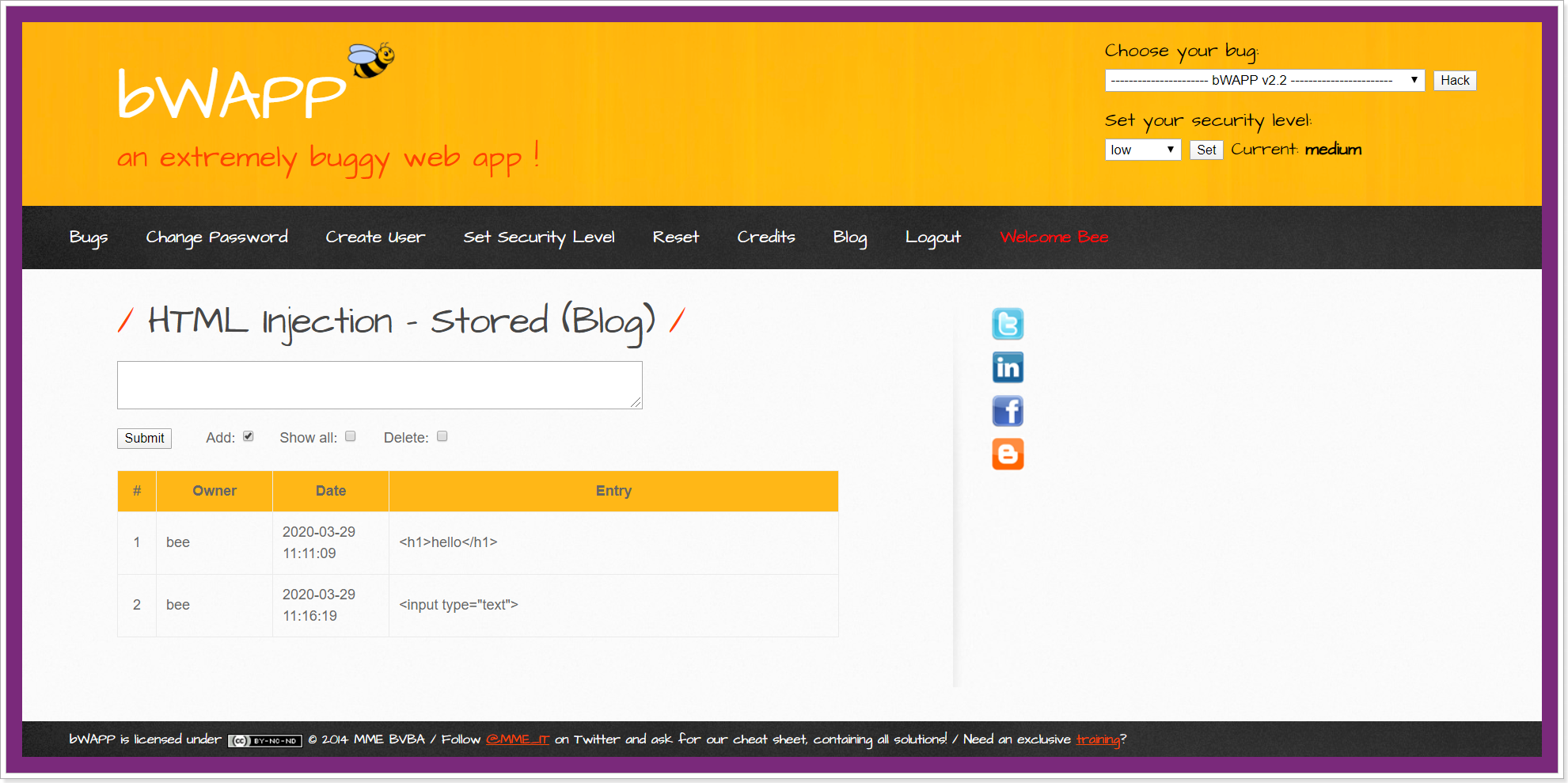

이 페이지는 블로그 형식입니다.

먼저 h1 태그를 이용해서 태그 방식이 먹히는지 테스트해보도록하겠습니다.

submit을 눌러 입력합니다.

이렇게 태그가 제대로 인식되는 것을 확인할 수 있습니다.

조금 더 응용해볼까요?

비박스의 다른 페이지를 개발자도구를 이용해서 따오도록하겠습니다.

참고로 크롬에서 개발자도구를 사용하려면 F12 키를 누르면 됩니다.

<input type="text"> 태그를 넣어보도록 하겠습니다.

제대로 넣어진 것을 확인 할 수 있습니다.

만약 저기에 폼태그를 만들어놓고 submit 버튼도 넣는다면, 사용자가 입력한 값이

공격자가 원하는 곳으로 보내질 수 있습니다.

HTML Injection - Stored(Blog) medium(중)단계, high(상)단계

비박스에서 htmli_stored.php 페이지 코드를 살펴보도록 하겠습니다.

난이도 중으로 바꾸자마자 태그가 인식이 안되네요.

htmli_stored.php 코드를 살펴보도록 하겠습니다.

난이도 중과 상은 모두 sqli_check_3라는 함수로 데이터를 넘겨주네요.

htmlspecialchars를 사용해서 특수문자를 우회하기 때문에 태그로 인식하지 않습니다.

HTML Injection 대응방안

HTML Injection 공격을 방지하려면 htmlspecialchars 함수를 사용해

태그에 사용하는 특수문자들을 인식할 수 없도록 인코딩해줍니다.

'Archive > Hacking' 카테고리의 다른 글

| [ Bee-Box ] 기타 Injection - OS 커맨드 injection (1) | 2020.03.30 |

|---|---|

| [ Bee-Box ] 기타 Injection - iframe injection (0) | 2020.03.30 |

| [ Bee-Box ] HTML Injection - Reflected (URL) (0) | 2020.03.29 |

| [ Bee-Box ] HTML Injection - Reflected(POST) (0) | 2020.03.27 |

| [ Bee-Box ] HTML Injection - Reflected(GET) (0) | 2020.03.27 |